Linux je známý tím, že je jedním z nejbezpečnějších dostupných operačních systémů. Ale to neznamená, že se můžete spolehnout na to, že bude hned po vybalení co nejbezpečnější. Existuje několik rychlých a snadných kroků, kterými můžete zajistit, aby byla vaše platforma ještě bezpečnější. Zde je pět úkolů posílení zabezpečení, které je třeba provést na čerstvě nainstalované platformě Ubuntu Server 18.04.

Zabezpečená sdílená paměť

Jednou z prvních věcí, kterou byste měli udělat, je zabezpečení sdílené paměti použité v systému. Pokud nevíte, sdílenou paměť lze použít při útoku na spuštěnou službu. Z tohoto důvodu zabezpečte tuto část systémové paměti. Můžete to udělat úpravou / etc / fstab soubor. Zde je postup:

-

Otevřete soubor pro úpravy zadáním příkazu: sudo nano / etc / fstab

-

Přidejte následující řádek do dolní části tohoto souboru: tmpfs / run / shm tmpfs defaults, noexec, nosuid 0 0

-

Uložte a zavřete soubor.

-

Aby se změny projevily, restartujte server pomocí tohoto příkazu: sudo reboot

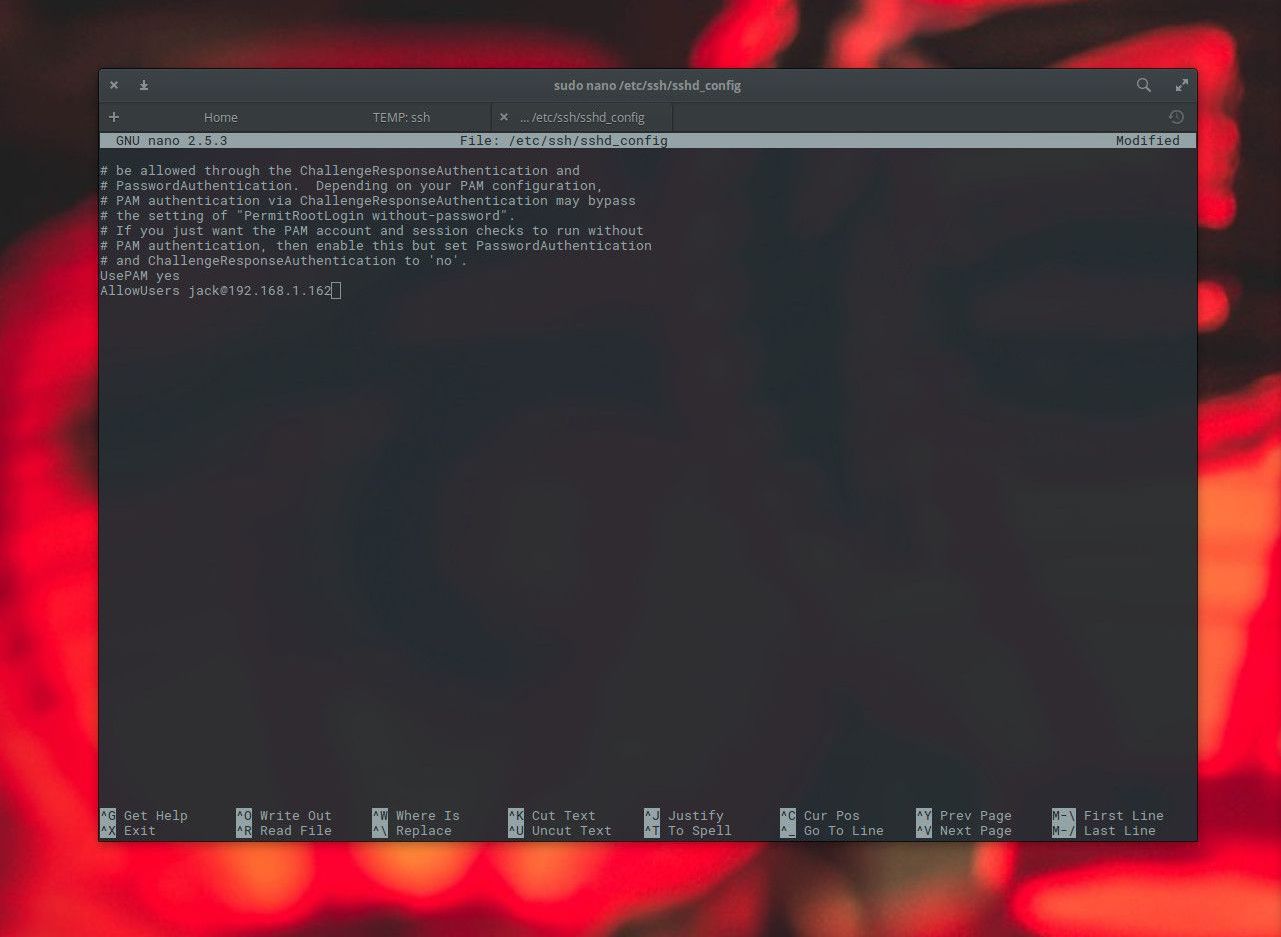

Povolit SSH přihlášení pouze pro konkrétní uživatele

K přihlášení na vzdálené servery Linux použijte nástroj Secure Shell (SSH). I když je SSH ve výchozím nastavení poměrně zabezpečený, můžete ho zvýšit zabezpečením přihlášení SSH pouze pro konkrétní uživatele, například pokud chcete povolit pouze SSH vstup pro uživatele zvedák, z IP adresy 192.168.1.162. Postup je následující:

-

Otevřete okno terminálu.

-

Pomocí tohoto příkazu otevřete konfigurační soubor SSH: sudo nano / etc / ssh / sshd_config

-

V dolní části souboru přidejte řádek: AllowUsers [email protected]

-

Uložte a zavřete soubor.

-

Restartujte sshd pomocí tohoto příkazu: sudo systemctl restart sshd

Secure Shell nyní povolí vstup pouze uživateli zvedák z IP adresy 192.168.1.162. Pokud jiný uživatel než zvedák pokusy o SSH na server, budou vyzváni k zadání hesla, ale heslo nebude přijato (bez ohledu na to, zda je správné) a bude odepřen vstup. Můžete použít zástupné znaky, například k udělení přístupu všem uživatelům z konkrétní adresy IP. Pokud chcete všem uživatelům ve vaší místní síti povolit přístup na server přes SSH, přidejte následující řádek: AllowUsers *@192.168.1.*

Restartujte server SSH a můžete vyrazit.

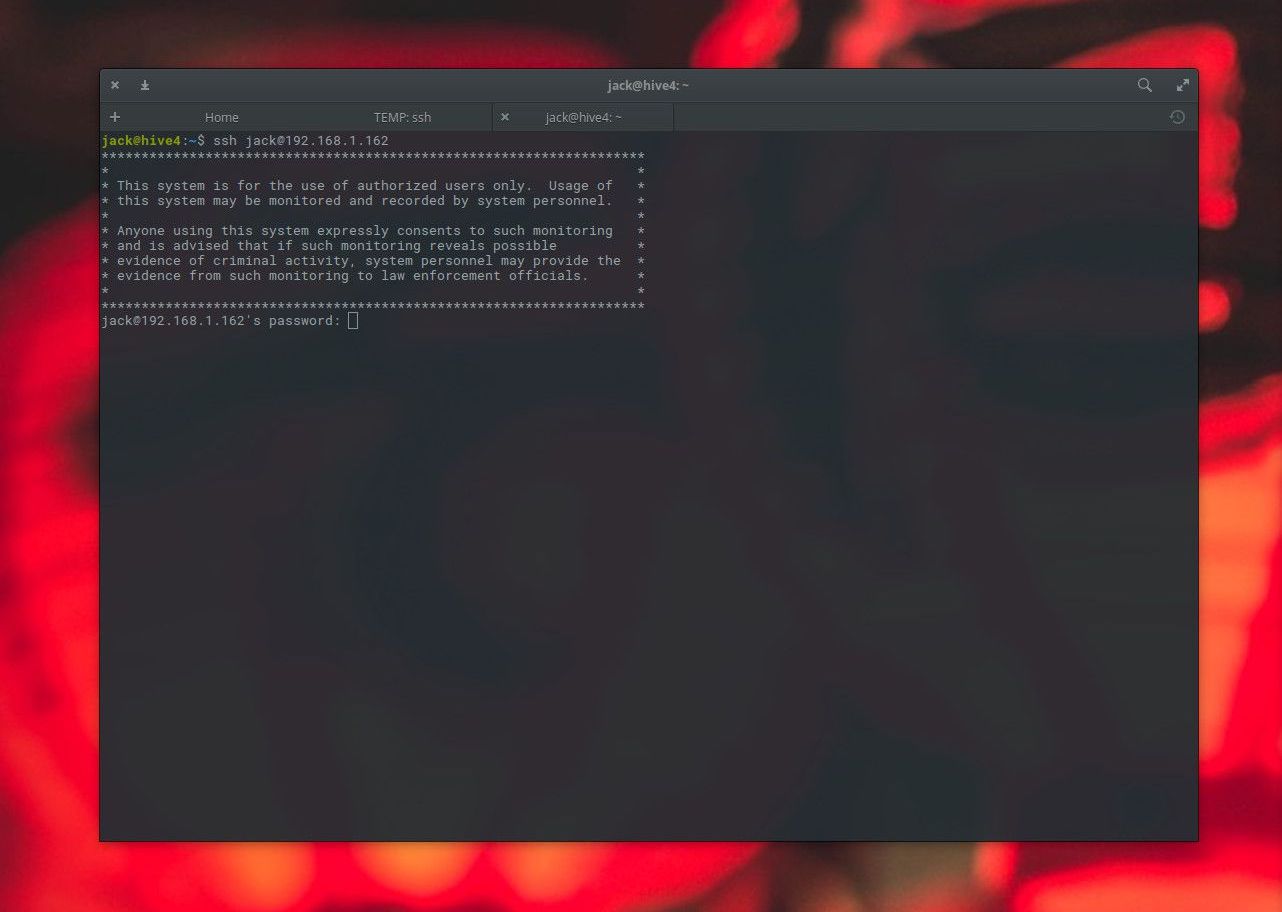

Zahrnout bezpečnostní přihlašovací banner

Přestože přidání bezpečnostního přihlašovacího pruhu nemusí vypadat jako nejefektivnější bezpečnostní opatření, má výhody. Například pokud nechtěný uživatel získá přístup na váš server a pokud uvidí, že jste do přihlašovacího pruhu zahrnuli konkrétní informace (upozorní je na následky svých akcí), mohl by si dvakrát rozmyslet, zda bude pokračovat. Zde je postup, jak to nastavit:

-

Otevřete okno terminálu.

-

Zadejte příkaz: sudo nano /etc/issue.net

-

Upravte soubor a přidejte vhodné varování.

-

Uložte a zavřete soubor.

-

Zakažte bannerovou zprávu ze zprávy dne (motd). Otevřete terminál a zadejte příkaz: sudo nano /etc/pam.d/sshd

-

Když je tento soubor otevřený pro úpravy, komentujte následující dva řádky (přidání a # na začátek každého řádku): relace volitelná pam_motd.so motd = / run / motd.dynamic

relace volitelná pam_motd.so noupdate -

Dále otevřete / etc / ssh / sshd_config příkazem: sudo nano / etc / ssh / sshd_config

-

Odkomentujte řádek (odstraňte # symbol): Banner /etc/issue.net

-

Uložte a zavřete tento soubor.

-

Restartujte server SSH pomocí příkazu: sudo systemctl restart sshd

-

Když se někdo přihlásí na váš server pomocí SSH, uvidí váš nově přidaný banner s varováním o následcích dalšího jednání.

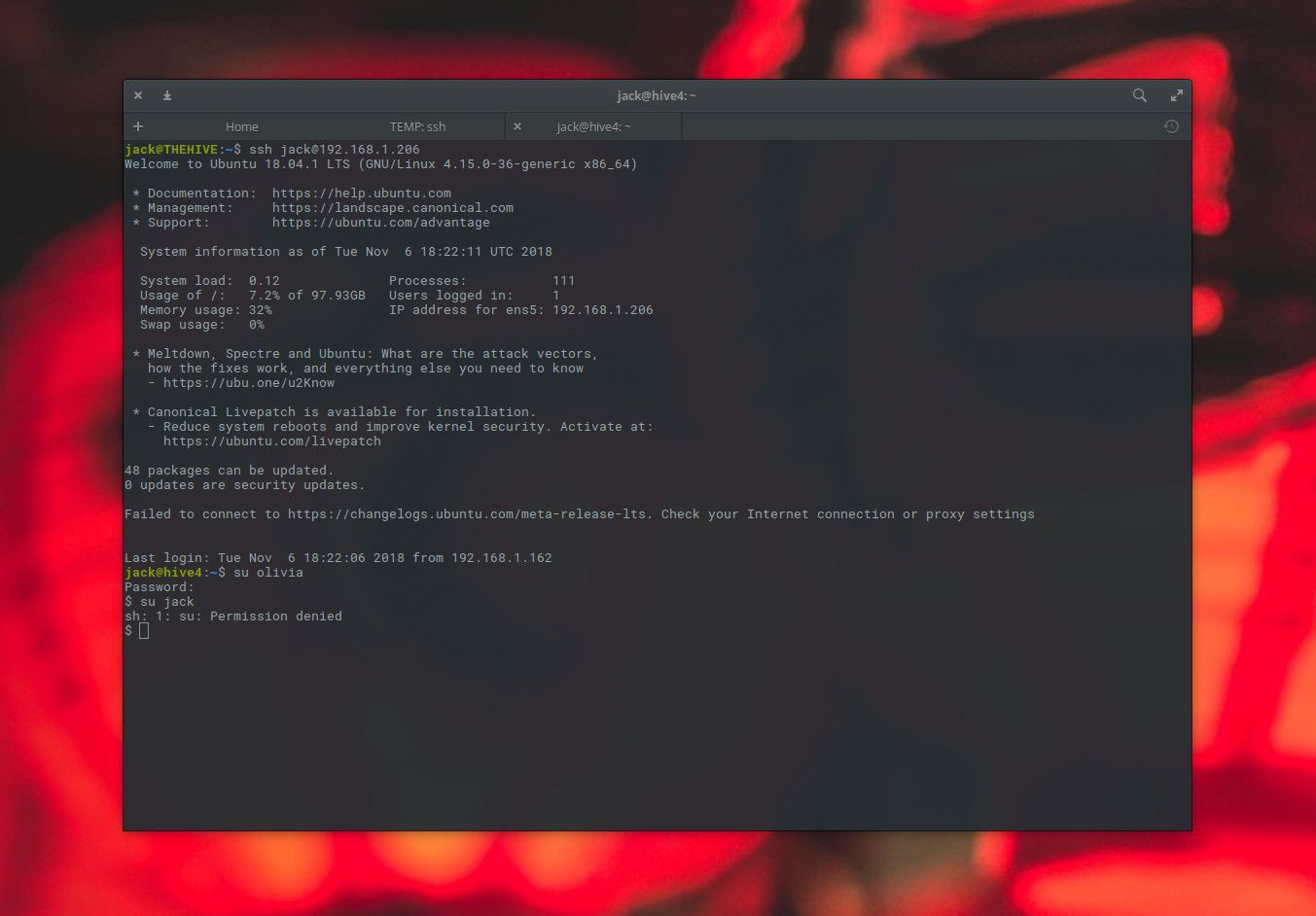

Omezit přístup SU

Pokud není nakonfigurováno jinak, mohou uživatelé systému Linux použít příkaz su ke změně na jiného uživatele. Když to udělají, získají oprávnění udělená tomuto jinému uživateli. Takže pokud uživatel A (kdo má omezený přístup na server) používá su změnit na uživatele B (kdo má méně omezený přístup k serveru), uživatel A je nyní uživatel B a může udělat pro server více. Z tohoto důvodu zakažte přístup k příkazu su. Zde je postup:

-

Vytvořte novou skupinu správců na serveru pomocí tohoto příkazu: sudo groupadd admin

-

Přidejte uživatele do této skupiny, například pro přidání uživatele zvedák do skupiny. Příkaz pro toto je: sudo usermod -a -G admin jack

Pokud jste přihlášeni jako uživatel zvedák, odhlaste se a znovu se přihlaste, aby se změny projevily.

-

Udělte skupině admin přístup k příkazu su pomocí příkazu: sudo dpkg-statoverride –update –add root admin 4750 / bin / su

-

Pokud se přihlásíte na svůj server Ubuntu jako uživatel zvedák a pokusit se použít příkaz su k přepnutí na jiného uživatele, je to povoleno, protože zvedák je členem admin. Ostatní uživatelé mají odepřen přístup k příkazu su.

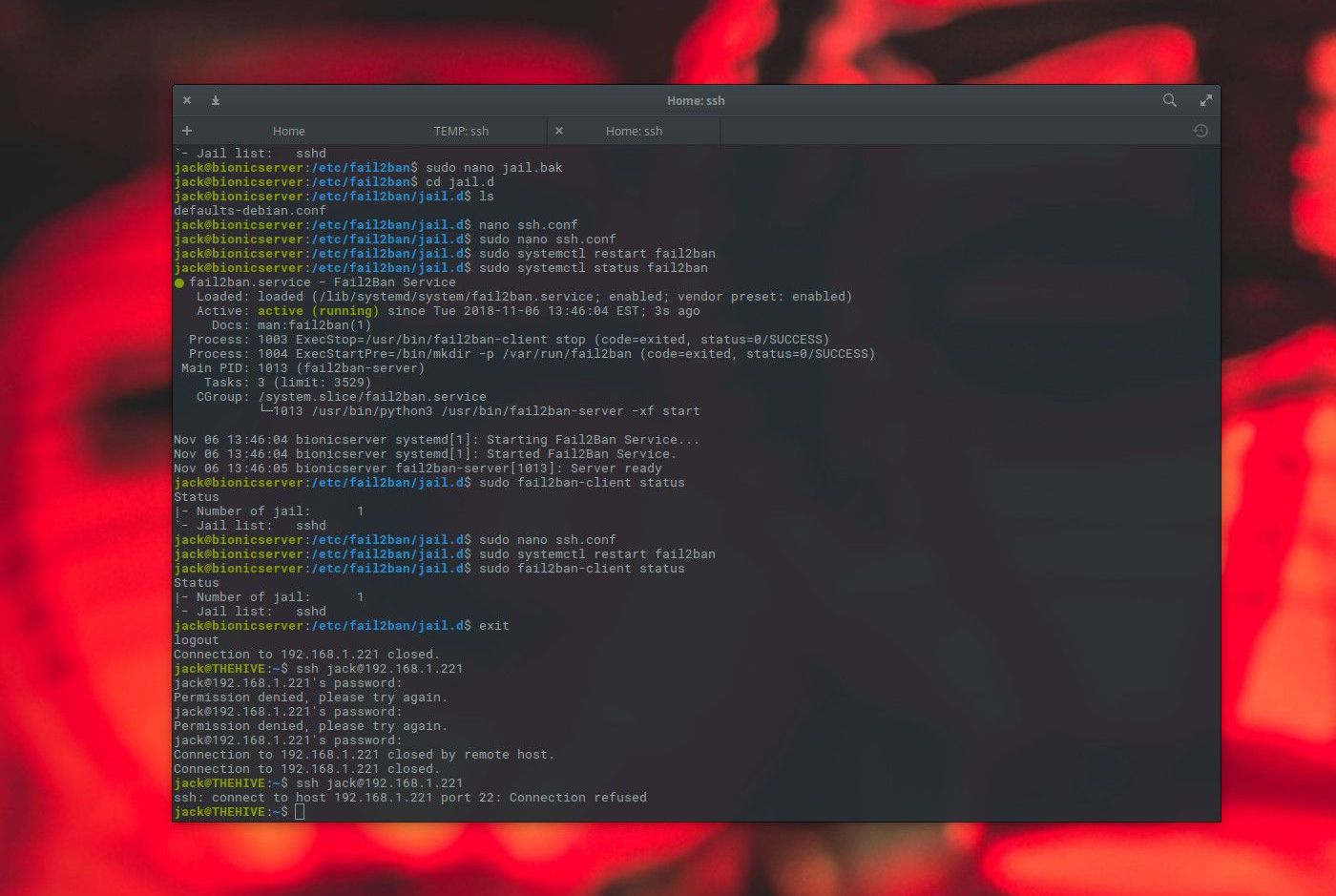

Nainstalujte fail2ban

Fail2ban je systém prevence narušení, který monitoruje soubory protokolu a hledá konkrétní vzory, které odpovídají neúspěšnému pokusu o přihlášení. Pokud je zjištěn určitý počet neúspěšných přihlášení ze konkrétní adresy IP (ve stanovené době), fail2ban zablokuje přístup z této adresy IP. Tady je postup instalace fail2ban:

-

Otevřete okno terminálu a zadejte tento příkaz: sudo apt-get install fail2ban

-

Adresář / etc / fail2ban obsahuje hlavní konfigurační soubor, vězení.konf. V tomto adresáři je také podadresář, vězení. d. The vězení.konf soubor je hlavní konfigurační soubor a vězení. d obsahuje sekundární konfigurační soubory. Neupravujte vězení.konf soubor. Místo toho vytvořte novou konfiguraci, která sleduje přihlášení SSH. Zadejte následující příkaz: sudo nano /etc/fail2ban/jail.local

-

V tomto novém souboru přidejte následující obsah:

[sshd]

enabled = true

port = 22

filtr = sshd

logpath = /var/log/auth.log

maxretry = 3Tato konfigurace umožňuje vězení, nastavuje monitorovaný port SSH na 22, používá filtr sshd a nastavuje monitorovaný soubor protokolu.

-

Uložte a zavřete tento soubor.

-

Restartujte fail2ban pomocí příkazu: sudo systemctl restart fail2ban

-

Pokud se pokusíte zabezpečit Shell na tomto serveru a nezdaří se vám přihlášení třikrát (výchozí hodnota je fail2ban), přístup je blokován z adresy IP, ze které pracujete.