Zlepšete zabezpečení serveru Ubuntu přidáním systému detekce narušení. Za tímto účelem se pravděpodobně budete chtít obrátit na Fail2ban. Fail2ban sleduje konkrétní soubory protokolu (nalezené v / var / log adresář) pro neúspěšné pokusy o přihlášení nebo automatizované útoky. Když Fail2ban detekuje pokus o kompromis z IP adresy, zablokuje IP adresu (přidáním nového řetězce do bezpečnostního systému iptables) v získání přístupu na server. Chcete-li nainstalovat Fail2ban, potřebujete přístup k shellu na libovolné podporované verzi serveru Ubuntu s účtem, který má oprávnění sudo umožňující instalaci nových softwarových balíčků.

Jak nainstalovat Fail2ban

Nainstalujte Fail2ban pomocí Apt. Nejlepší je provést instalaci na čerstvě aktualizované serverové platformě a pokud se aktualizuje verze jádra, restartujte server před instalací Fail2ban. Po dokončení instalace spusťte a povolte Fail2ban pomocí následujících dvou příkazů: sudo systemctl start fail2ban

sudo systemctl povolit fail2ban

type = „code“> Fail2ban nyní běží v systému a je připraven ke konfiguraci.

Nakonfigurujte Fail2ban

Fail2ban je konfigurován pomocí vězení. Vězení definuje, jak služba sleduje a jak rychle zakročit proti útokům. Po vybalení z krabice je systém již zabezpečený. Je však také vysoce flexibilní. Hlavní konfigurační soubor je /etc/fail2ban/jail.conf. Neupravujte ten soubor. Místo toho vytvořte nový soubor s příponou .local. Fail2ban vždy nejprve čte soubory .conf a potom soubory .local. Jakákoli konfigurace načtená v souboru .local přepíše podobné konfigurace v souboru .conf.

Příklad konfigurace

Řekněme, že chcete vytvořit vlastní vězení pro démona Secure Shell, které:

- Sledujte /var/log/auth.log.

- Použijte výchozí filtr fail2ban sshd.

- Nastavte port SSH na 22.

- Nastavte maximální opakování na 3.

Přizpůsobení ssh ve vězení .local přepíše jakoukoli podobnou konfiguraci nalezenou v hlavním konfiguračním souboru jail.conf (například výchozí maximální opakování v jail.conf je nastaveno na 5). Pokud je toto vězení zavedeno, pokud osoba (nebo robot) selže při pokusu o přihlášení SSH třikrát, bude původní IP adresa zakázána. Chcete-li to nakonfigurovat, zadejte příkaz: sudo nano /etc/fail2ban/jail.local

type = „code“> Do tohoto nového souboru vložte následující obsah:

[sshd]

enabled = true

port = 22

filtr = sshd

logpath = /var/log/auth.log

maxretry = 3

type = „code“> Uložte a zavřete soubor a poté restartujte Fail2ban pomocí příkazu: sudo systemctl restart fail2ban

zadejte = „kód“>

Test Fail2ban

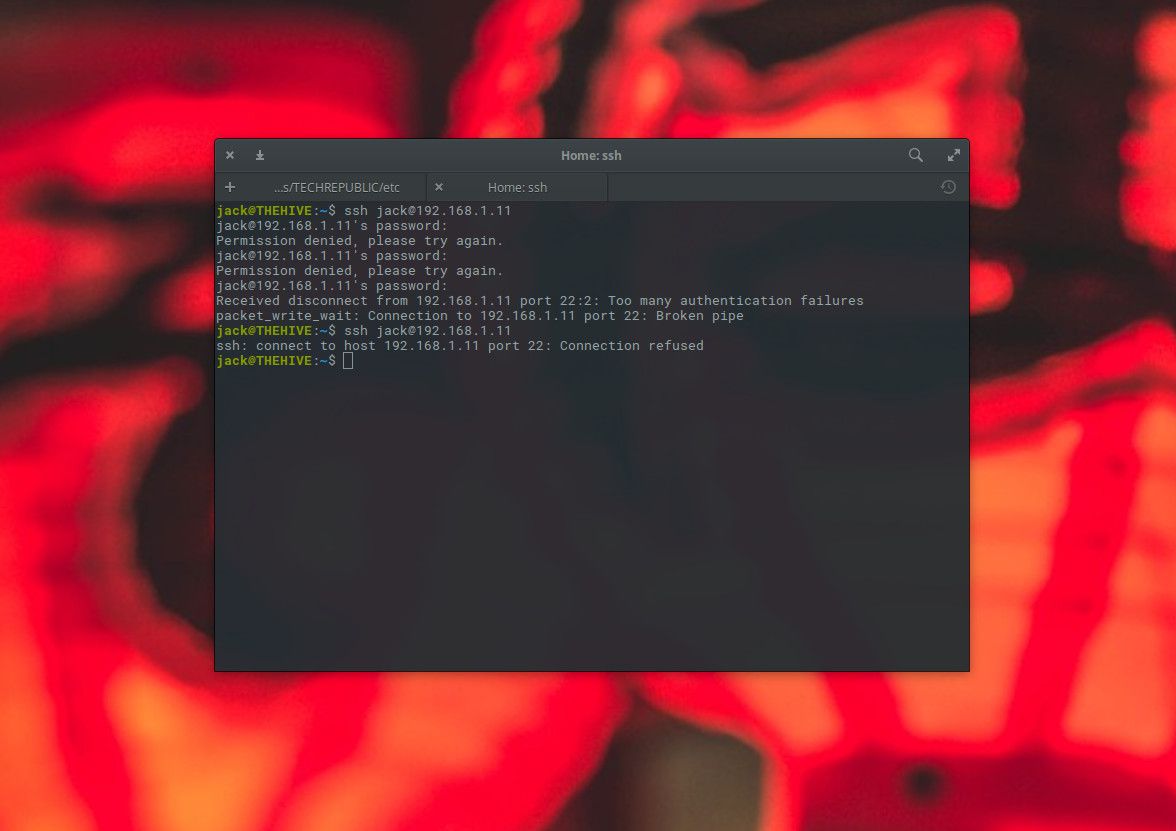

Chcete-li otestovat Fail2ban, přejděte na jiný počítač s jinou IP adresou a zahajte relaci Secure Shell na server pokaždé, když zadáte nesprávné heslo uživatele. Po třetím neúspěšném přihlášení bude tento uživatelský účet zakázán.

I když se pokusíte SSH zpět na server ze stejné IP adresy, přístup bude stále odepřen.

Odblokujte adresu IP

Un-ban an IP with the fail2ban-client command (which is installed along with fail2ban) like so: sudo fail2ban-client set sshd unbanip 192.168.1.100

zadejte = „kód“>